¿Alguna vez te has preguntado si tus llamadas telefónicas están siendo “escuchadas” por alguien más? ¿o si tu teléfono está siendo “espiado” con algún virus? Si te has hecho alguna de estas preguntas, este texto es para ti. Te explicaremos qué es una “intervención”, algunas de las intervenciones comunes y cuáles son las formas en que pueden llegar a suceder.

¿Qué es una intervención?

Generalmente cuando hablamos de una “intervención” solemos pensar en una “intervención telefónica” o en una “intervención de telecomunicaciones”, lo cual probablemente hemos adoptado de las series de televisión o de las películas, sin embargo, esto no describe en su totalidad lo que es una intervención.

Para extender un poco más la definición de intervención vamos a traducirla como la “acción de obtener información, de manera silenciosa y sin consentimiento, de un medio o herramienta de comunicación”. Un poco más claro, ¿no?

Bueno, cómo podemos notar, hay algunos elementos interesantes:

- Acción de obtener información

- Silenciosa y sin consentimiento

- De un medio o herramienta de comunicación

Por sí mismos estos elementos son auto descriptivos, pero vamos a traducirlos un poco más:

- Alguien o algo está obteniendo información, podemos pensar en personas o en computadoras (¿hay alguna diferencia en la actualidad?¿No te enteraste que sí vivimos en la Matrix?)

- Lo hace sin que te des cuenta (y claramente sin tu permiso), busca ser silencioso e indetectable, así puede obtener la mayor cantidad información posible

- Y obtiene la información de un medio por el que te comunicas, esto podría ser una línea telefónica, una aplicación de mensajería, o todo tu teléfono celular o computadora

Comienza a ponerse un poco turbio, ¿verdad? Sí, a mi también me da algo cuando hablamos de estos temas, pero necesitamos continuar. Para relajarnos y que la imaginación no vuele más allá de lo necesario, vamos a catalogarlo en dos tipos de intervenciones.

Tipos de intervenciones

Para definir los tipos de intervenciones, necesitamos entender que nuestros sistemas de comunicación actuales se dividen en dos partes:

- Entes que envían y reciben información, generalmente llamados “emisor” y “receptor”

- Canal de comunicación, que es por donde viaja la información desde un “emisor” hasta un “receptor”

Si tomamos estas dos partes básicas podemos describir a la gran mayoría de los sistemas de comunicación, veamos algunos ejemplos:

- Llamadas telefónicas: tenemos dos teléfonos (emisor y receptor) conectados a través de la línea telefónica (canal de comunicación)

- Envío y recepción de mensajes a través de WhatsApp (WA): tenemos dos teléfonos celulares (emisor y receptor), cada uno utilizando una aplicación de WA, que están conectado a través de Internet (canal de comunicación)

- Visitar una página de Internet: tenemos una computadora con un navegador web (emisor/receptor) conectada a Internet (canal de comunicación) para consultar un sitio de un servidor (emisor/receptor)

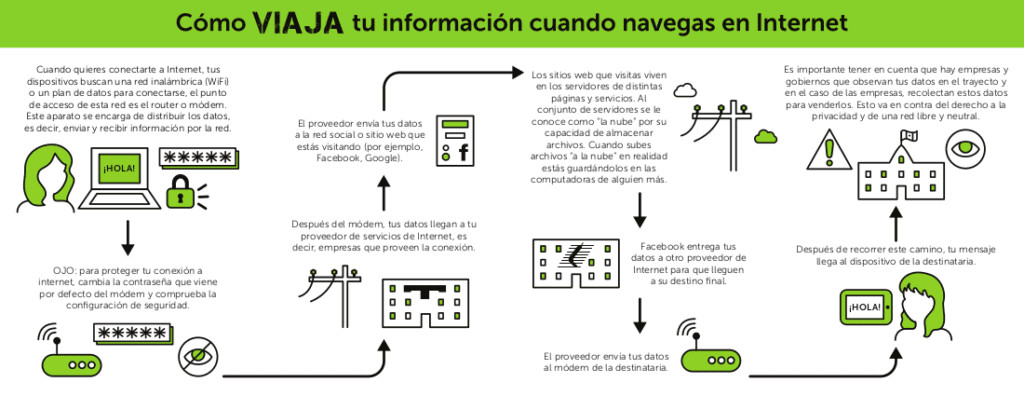

En términos simples así es cómo nos comunicamos, pero te preguntarás, “¡Oye! ¿Qué pasa con los cables telefónicos o las antenas celulares o los módems?”. Bueno, todo esto es parte del canal de comunicación, es la “infraestructura” o la parte física del canal de comunicación. Para que te lo imagines un poco mejor, te dejamos un pequeño diagrama de “Cómo funciona Internet”.

Si quieres ahondar un poco más puedes parar un poco y revisar el videito de 2 minutos que tenemos en ¿Cómo viaja tu información en Internet?

Excelente, mucho bla bla bla y poco glu glu glu, vamos al grano.

Intervención de dispositivos

Sabemos que al hablar de dispositivos tenemos una gama muy amplia en la actualidad: computadoras de escritorio, laptops, celulares, tablets, relojes inteligentes, televisores, etc, pero al final, todos estos dispositivos en su interior son similares, digamos que son computadoras de distintos tamaños, y todas ellas guardan información y ejecutan programas o apps.

¡Ajá! Entonces, cuando hablamos de intervención de dispositivos, nos referimos a que se está obteniendo información almacenada o manejada por un dispositivo como los ya mencionados.

¿Qué tipo de información?

Esto va a depender en gran medida del alcance de la intervención, podría ser información guardada el dispositivo cómo fotos o archivos, podría ser información de alguna aplicación o programa como los chats de WA o tu historial de navegación, o la información que genera la cámara o micrófono de tu dispositivo.

¿Y cómo es que esto es posible?

Aquí es donde entra el concepto de malware (que ya hemos explicado anteriormente aquí), si la palabra aún no te suena podemos hacer referencia a “virus informático”. Este software está diseñado para generar daño o alguna acción en contra de un sistema informático.

En resumen, cuando hablamos de intervención de dispositivos nos referimos a que un dispositivo ha sido infectado con un malware, y este malware está enfocado en obtener información del dispositivo. Dependiendo del tipo de malware será el alcance de información que pueda llegar a tener la intervención.

Recuerda que las infecciones de malware no surgen por arte de magia, generalmente se deben a que dimos click en algo que estaba infectado o diseñado para infectar, como un enlace o un archivo malicioso (fuimos víctimas de phishing), o que alguien físicamente manipulo nuestro dispositivo para infectarlo, podría ser a través de una USB o un cable infectado, o directamente habiendo instalado el malware o software espía.

Intervención de líneas de comunicación

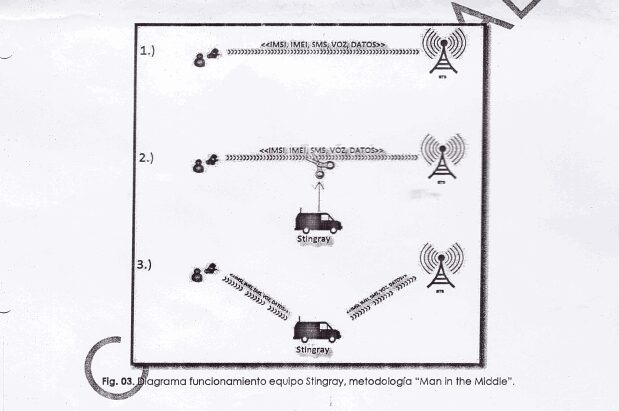

Cómo ya mencionamos, las líneas de comunicación no son solo un cable directo que conecta a un emisor y un receptor, sino que es una serie de elementos intermedios como cables, modems, postes, antenas, centrales telefónicas o de servidores, en todo caso, esto es transparente para la mayoría de las personas y podemos verlo como un solo cable que conecta al emisor y al receptor.

¡Ajá! Es así, que cuando hablamos de intervención de líneas de comunicación nos referimos a la acción de obtener información que se encuentra viajando en alguno de los elementos de la infraestructura o línea de comunicación. Es decir, a la obtención de información mientras esta viaja por redes de telecomunicaciones como Internet o telefonía.

¿Qué tipo de información?

Esto depende del tipo de red. Si es una red telefónica, entonces se podrá obtener la información de una llamada o de mensajes de texto tipo SMS. Si es una red de Internet, entonces se podrá obtener la información que entra y sale del dispositivo cuando está conectada a Internet.

Aquí hay que tener en cuenta que existe algo llamado “Cifrado de extremo a extremo”, el cual es una capa de seguridad que se le añade a la información para que viaje protegida y encapsulada. Es cómo si metieras la información en una pequeña caja fuerte cuando fuera a viajar y solamente quien envía y recibe la caja fuerte conoce la clave para abrirla. ¿Te da una idea esto? ¡Sí! El cifrado extremo a extremo evita que, si tienes una intervención de línea, tu información esté expuesta aunque la intercepten.

Nota: Las llamadas de teléfono y los SMS no implementan cifrado de extremo a extremo, solamente las aplicaciones que se comunican a través de Internet, y no todas lo hacen, así que no te confíes y siempre investiga o pregunta si la app o programa que estás utilizando implementa cifrado extremo a extremo.

¿Y cómo es que esto es posible?

Esto es posible gracias al uso de equipo especializado que se conecta en las líneas de comunicación directamente a los cables o antenas, o que se utiliza para interceptar las señales inalámbricas que viajan entre antenas o emisores y receptores.

Algunos de estos equipos especializados se les conoce por el nombre de IMSI Catcher o Stingray, aunque la variedad de equipos de este tipo es muy amplia y con capacidades diversas, por lo cual identificarlos cómo un solo tipo de equipo es complicado, en todo caso, lo importante es que entendamos que estos equipos interceptan la línea de comunicación, por lo cual solo verán la información que viaja en la línea, no lo que se encuentra dentro de tu dispositivo.

¿Qué puedo hacer si sospecho que me encuentro intervenidx?

Lamentablemente sabemos que el contexto de personas defensoras de derechos humanos, periodistas y activistas es bastante complicado y que los gobiernos y empresas han utilizado herramientas de espionaje a lo largo de los años como una técnica usual.

Si sospechas que te encuentras bajo algún tipo de intervención te recomendamos acercarte a algún equipo técnico de confianza que tenga experiencia manejando estos temas, puede ser directamente con SocialTIC en seguridad@socialtic.org, u organizaciones cómo Artículo 19, CIMAC, Ciberseguras, Digital Defenders o Front Line Defenders.

Algunas preguntas o puntos importantes a tener en cuenta para solicitar apoyo son:

- ¿La batería de mi dispositivo se descarga más pronto de lo habitual? ¿Mi dispositivo funciona más lento? Esto puede ser un síntoma, pero no es determinante de una intervención, se puede deber a distintos motivos como poca higiene digital o que tu dispositivo ya tiene sus años de vida.

- ¿Hice click en algún archivo o enlace sospechoso? Si la respuesta es sí, podría haber sospecha de malware y de intervención de dispositivo.

- ¿Sospecho de que alguien haya manipulado mi dispositivo físicamente para infectarlo? Si la respuesta es sí, podría haber sospecha de malware y de intervención de dispositivo.

- ¿Escucho ruidos “extraños” en mis llamadas? Esto no es determinante de una intervención, ya que puede haber interferencia en la línea de comunicación por diversos motivos.

- ¿Escucho voces de terceros en mis llamadas? Esto no es determinante, sin embargo es poco habitual, se tendría que revisar con mayor detalle para determinar la causa.

Sabemos que el tema de intervenciones es muy amplio y podríamos dedicar todo un proyecto para hablar de él, pero en este texto nuestra prioridad es que logres identificar sus principales características y elementos, si quieres saber más al respecto déjanos tus dudas en los comentarios o en nuestras redes sociales.

Fuente: Paul Aguilar en https://protege.la

¡¡¡OJO!!!

https://actualidad.rt.com/actualidad/399503-paragon-israel-piratear-whatsapp-signal

https://www.forbes.comsites/thomasbrewster/2021/07/29/paragon-is-an-nso-competitor-and-an-american-funded-israeli-surveillance-startup-that-hacks-encrypted-apps-like-whatsapp-and-signal/?sh=1376984513b